İnternet ile ilişkili olan tüm cihazlara; Internet of Things (IoT), (Şeylerin İnterneti..) demek mümkün.

İnternet ile ilişkili olan tüm cihazlara; Internet of Things (IoT), (Şeylerin İnterneti..) demek mümkün.

Bilgi güvenliği farkındalık çalışmalarında sorduğumuz “evinizdeki modemizi en son ne zaman güncellediniz” sorusuna düzenli olarak ayda bir! gibi bir yanıt almak mümkün olmadı/olmaz.

Kullanıcılar, Servis sağlayıcılar ve Otoriteler modem gibi (IoT) cihazlarını buzdolabı gibi düşünmesinden, bilgilendirilmemesinden kaynaklı olarak, yıllarca üzerindeki zafiyetler ile birlikte kullanılmakta.

Buzdolabı dedim ancak artık o örneği de bu açıdan artık verememekteyiz! Çünkü buzdolapları da artık akıllı ve bir IoT olma yolunda…

Sadece buzdolabımı!

Akıllı televizyonunuz, akıllı televizyon ile ilişkili akıllı receiver sistemleri, müzik sistemleri, aydınlatma sistmleri, kamera sistemleri, alarm sistemleri, ısı kontrol sistemleri,…Bu cihazlar, erişilebilirliği arttırmak için internet altyapısının bir elemanı!

Ancak erişilebilirlik-gizlilik terazisinde bu cihazlar nerede durmakta! Yani bu cihazların üretildiği ve fabrikadan çıktığı anda güvenlik kontrolleri nasıl tanımlanıyor?;

* Cihazın bilgi güvenliğinin sağlanması için hangi sistemlerde kullanılabileceği açıkça tanımlanmış mıdır?

Örneğin bu sistemi iç güvenli bir ağ sisteminde kullanabilirsiniz, bu cihaza doğrudan internet üzerinden erişebilirsiniz, Parolasız, varsayılan parola ile kullanılmaz (sistem değiştirmeye zorlar!), vb.

* Cihazın en kolay ve güvenli şekilde nasıl ve kimin tarafından güncelleneceği tanımlanmış mı?

* Cihazın (şeyin!) güncelleme desteğinin ne kadar süreyle sağlanacağı ve hangi uluslararası metrik ile bu güncellemenin tetikleneceği. Örneğin CVSS skoru 4 ve üzeri olan zaafiyetler maksimum 2 gün içerisinde yayınlanır/uygulanır veya kullanma şartlarındaki değişiklikler kullanıcıya bildirilir…

* Güncellenmeyen cihazın ne yapılacağı ve sorumluluk reddinin kapsamının belirlenmiş olması!…

IoT cihazları için yukarıdaki temel kontroller peki nasıl uygulanacak?

Öncelikle Devletin bu konuda yasa, yönetmelik ve genel bir siber güvenlik stratejisine ihtiyacı var.

Yasa ile İlgili bakanlığa bir cihazın satılması durumunda bilgi güvenliği açısından uyulması gereken asgari kriterler belirlenir.

İlgili kriterlere sahip olmayan cihazların ithalat, ihracat ve satışı kısıtlanır.

Servis sağlayıcılara, dağıtıcılara ve satıcılara bu cihazları kontrol/güncelleme zorunluluğu getirilir ise bu kapsamda kabaca tanımlanmış olur.

Devlet ile diğer devletler arasında da benzer anlaşmaların oluşturulması bir zorunluluk çünkü “Şeylerin İnterneti” kavram sınırlarını devletler çizmemekte. Bir cihazdan kaynaklı güvenlik sorununda, sorunun kaynağı şey’in servis sağlayıcısı düzeltici, önleyici faaliyetlerde bulunmaz ise yaptırımlar uluslararası sözleşmeler ile ilişkili yasalar yolu ile uygulanması bir zorunluluk gibi durmakta.

Brezilya da 2011 yılında zararlı bir kod barındıran siteyi ziyaret eden kullanıcıların kullandıkları router’ın (modemin) DNS ayarları değiştirilmiş, ardından kullanıcılara oltalama saldırı yapılmıştı.

Saldırıda 4.5 milyon DSL modem ve kullanıcıları etkilenmişti…

Buradaki saldırıda modemin kullanıcı ad ve parolasının varsayılan olarak kalması ve modemde CSRF zayıflığının olması önemli rol oynadı! (admin:admin veya admin:gvt12345)

2013 yılında 10 popüler router’lar üzerine hazırlanan bir raporda, aşağıdaki bulgulara ulaşıldı;

https://securityevaluators.com/knowledge/case_studies/routers/soho_techreport.pdf )

Cihazlar üzerinde artık güvenli olmayan WEP, WPA, WPS gibi wireless protokoller varsayılan açık olarak gelmekte, Cihazlara CSRF saldırı vektörü ile erişim yapılabilmekte, DNS ayarları değişitirilebilmekte (2009, Psyb0t, Chuck Norris botnet)

Raporda incelenen SOHO (Small Office/Home Office) modemler üzerinde varsayılan olarak açık gelen servisler;

FTP: %20

Telnet: %20

DNS: %100

HTTP: %100

HTTPS: %30

SMB: %30

HTTPS: %30

UPnP: %30

Bu servislerin büyük bir çoğunluğu kullanıcılar tarafından kullanılmamakta!

Modemler’de ciddi bir yetkilendirme mekanizması olmadığı için herhangi bir servisdeki açıklık ile tüm modem servislerine erişim çoğu zaman kolaylıkla olmakta. Örneğin raporda belirtilen bir modemde Samba servisi açık ve password dosyasını elde etmek aşağıdaki komutları uygulamak kadar kolay;

> smbclient “//192.168.1.1/<SHARE> N <<\EOF

> symlink /var tmp

> cd tmp

> prompt off

> get passwd

Modemlerin bir çoğunda hassas veriler (Örneğin parolalar,…) hash’lenmeden yani açık şifrelenmemiş bir şekilde tutulmakta. Bunun anlamı yukarıdaki bir zafiyetten faydalanan saldırgan parolayı değiştirilmiş olsa dahi elde edebilir. Üstelik CSRF saldırı vektörü ile bunu yerel ağınız dışından da yapabilir…

Saldırganın keşif aşamasında kullanacağı yöntemlerden sadece birisi modemin en son çıkartılmış bir firmware dosyasını indirmek ve tersine mühendislik yapmak…

Hatta saldırgan üreticinin destek vermek için ayarladığı! ve değiştirilemez (hard coded password) bir parolayı ve yöntemi de keşfedebilir…

Raporda incelenen modemlerde, inceleme tarihinde bulunan! zafiyetler incelendiğine;

Buffer Overflow: %20

SMB Symlink: %90

Race Condition: %20

Web Attacks: %50

Backdoor: %40

Improper File Permissions: %80

Tabi ki modemlerde zamanla açılan yeni servisler ve bulunan yeni açıkları saymazsak…

Saldırıların yöntemi ve uygulanmasının basitliği tehlikenin boyutunu arttırmakta, Örneğin NAS desteği olan bir modeminiz var, USB depolama alanınızı çıkarttığınızda servise CSRF saldırı metodu ile erişme ve modeme erişme ihtimaliniz %80!

Zayıflıkların bir kısmında ise kullanıcıların konfigürasyon hatalarından kaynaklı. Bu hatalar üreticinin uyarı, bilgilendirme ve dokümantasyonu daha anlaşılabilir hale getirmesi ve servis sağlayıcının ağ’da anormal bir aktivite (abuse) görülmesi/bildirilmesi durumunda kullanıcıyı bilgilendirmesi ve derecesine göre kesmesi olabilir.

Bu sorunun çözümü firmalar güvenli net hizmetinden önce kullandıkları cihazların güvenliği açık olarak daha öncelikli olmalıdır. Kullanıcıların riski bilmemesi ve üreticilere güvenmesi, üreticilerin ise sat, kullan ve kısa sürede çöpe at, sistemler tasarlamasından dolayı bu döngü devam etmektedir.

Üreticiler ürünlerini güvenlik incelemelerinden geçirip bunu bir değer katma olarak kullanabilirler. Ayrıca “sat, kullan ve kısa sürede çöpe at” yerine cihaza yazılım ve donanım güvenliği destek verilecek süreyi belirleyip (örneğin 3 yıl), ardından devam eden sürelerde her yıl için görece düşük bir ücret ile yama çıkarma garantisi verebilir, yine (fiziksel olarak gerektiğinde) makul bir ücret ile üst donanıma geçişi seçeneği sunabilir. Ancak ana sorunun donanım olmadığı kesin!

Peki yapılmazsa ne olur?

Bugün “Mirai” yarın başka bir zararlı yada yöntem olur,

Mirai zararlısı;

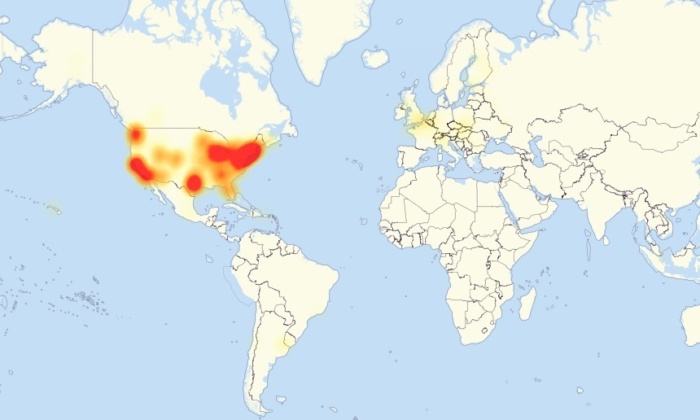

20 Eylül 2016’da ilk DDoS saldırısı için kullanılan ve 620Gbps’lik bir bantgenişliğine ulaşan, 21 Ekim 2016’da DNS servislerine DDoS saldırısı ile GitHub, Twitter, Reddit, Netflix, Airbnb, vb. çok sayıda servisi etkileyen Botnet.

Resimde 21 Ekim 2016 tarihinde DDoS saldırısından etkilenen servisler gösterilmekte,

Amerikan “Anavatan Güvenliği” (Homeland Security) Bölümü TA16-288A (14/10/2016) sayısı ile bir uyarı yayınladı,

Uyarıda; İnternet ile ilişkili olan Yazıcılar, modemler, kameralar, akıllı TV’lerin zayıflıkları kullanılarak, DDoS saldırıları yapılabileceği belirtildi.

Çözüm olarak ise;

DDoS’a karşı hızlı reaksiyon gösterilebilecek bir rehber ile UDP tabanlı ve DDoS’a duyarlı servisleri belirten (TA14-017A) alarm referans olarak verildi,

Olay gerçekleştiğinde etkinin azaltılması için;

* Cihazın İnternet’den ayrılması,

* Cihazın yeniden başlatılması. (Bunun sebebi Mirai’nin dinamik belleğe yazmasından dolayı yeniden başlatmada silinmesi),

* Cihaz yönetim parolasının güçlü bir parola ile değiştirilmesi ve ardından internete dahil edilmesi…

Önleyici faaliyetler olarak ise;

* Cihaz yönetim parolasının güçlü bir parola ile değiştirilmesi, varsayılan parola ile kullanılmaması,

* Cihazın güvenlik yaması varsa uygulanması,

* UPnP’nin devre dışı bırakılması!

* Yeni bir cihaz satın alınması,

* Wi-Fi parolasının değiştirilmesi,

* Kullanılan cihazların bu zararlıdan etkilenip etkilenmeyeceğinin araştırılması (Medikal cihazlar,…)

* 2323/TCP, 23/TCP ve 48101 portlarının izlenmesi,

önerildi.

Bu öneri ve yöntemler efektif olsa da, kök nedeni ortadan kaldıramayacağı kesin!

Çoğu kullanıcının cihazı yeniden başlatmanın dışında belirten yöntemleri uygulamayacağı kesin bu nedenle de botnet canlı kalacağı da…

Ayrıca bu saldırıların büyüklüğünden dolayı Endüstriyel Kontrol Sistemlerini (ICS) de etkilemesi daha olası hale geldi…

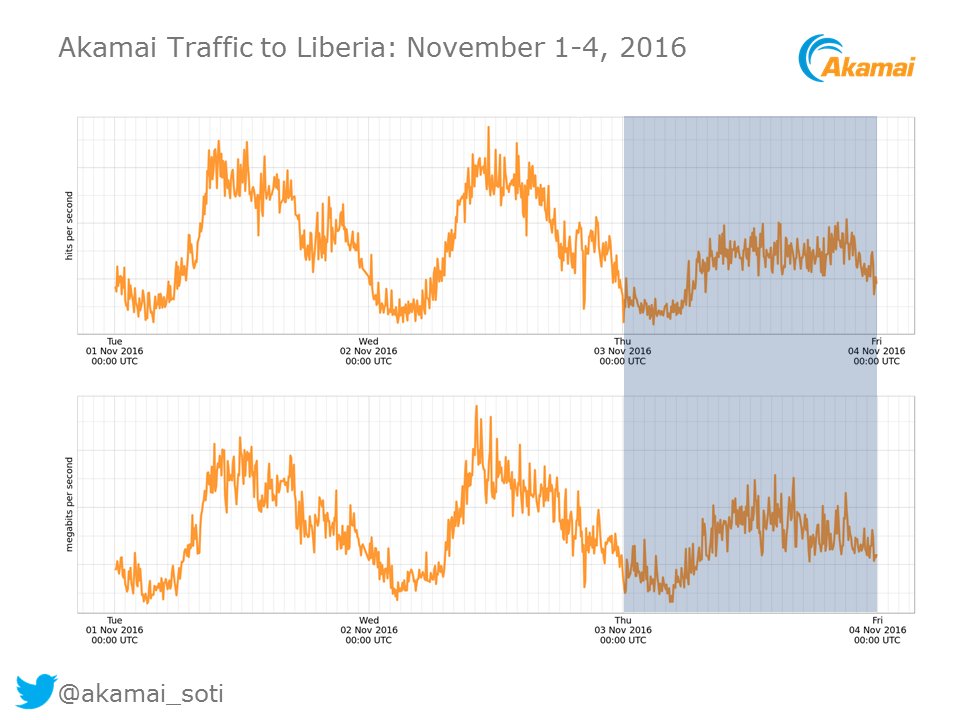

Mirai Botneti en son Liberyaya saldırmak için kullanıldı. Etkisi akamai’nin 01-04/11/2016 tarihli liberya bantgenişliği grafiklerine yansıdı.

Liberyanın seçilmesinin nedeni alt yapısının görece küçük olması olabilir. Liberya üzerindeki test sonuç ve iyileştirmelerin diğer ülkeler için kullanılması çok olası…

Mirai Botnet kaynak kodu Github’dan indirilebilir durumda;

https://github.com/jgamblin/Mirai-Source-Code

Mirai Botnet Kaynak Kodunu arama sıklığı;

https://www.google.com/trends/explore?q=mirai%20source%20code

Diğer bir taraftan Android tabanlı cep telefonlarındaki zayıflıkların yamanmamasından dolayı oluşacak etki daha da geniş olacaktır.

Amerikan Standartları Enstitüsünün, Zayıflık veritabanında 05/11/2016 tarihi itibariyle 2584 zayıflık kaydı var.

https://web.nvd.nist.gov/view/vuln/search-results?query=android&search_type=all&cves=on

Ve bu zayıflıklar içerisinde CVSS Score’u maksimum seviye olan “10” puanlık zayıflıklarda mevcut;

https://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2016-7117

Bu konuda da yukarıda belirttiğimiz kontrollere benzer bir çalışma yapılması gerekli…

Sonuç olarak;

Gartner’a göre 2016 yılında internete bağlanacak ek cihaz (şey) sayısı 6.4 Milyar! ve bu cihazlardaki zayıflıklar ise ürün piyasaya çıkmadan ortaya çıkmakta. Önlem alınmaz ise İnternet’in verdiği erişilebilirlik, yanına gizlilik ve bütünlüğü de alarak gidebilir…

Referans:

https://securelist.com/blog/incidents/66358/web-based-attack-targeting-home-routers-the-brazilian-way/

http://arstechnica.com/security/2016/09/botnet-of-145k-cameras-reportedly-deliver-internets-biggest-ddos-ever/

http://krebsonsecurity.com/

https://www.us-cert.gov/sites/default/files/publications/DDoS%20Quick%20Guide.pdf

https://www.us-cert.gov/ncas/alerts/TA14-017A

https://www.us-cert.gov/ncas/tips/ST04-002

https://krebsonsecurity.com/2016/10/hacked-cameras-dvrs-powered-todays-massive-internet-outage/

https://www.invincealabs.com/blog/2016/10/killing-mirai/

http://thehackernews.com/2016/11/ddos-attack-mirai-botnet.html?m=1

https://krebsonsecurity.com/2016/11/did-the-mirai-botnet-really-take-liberia-offline/

STANDART REFERANS: ISO 27001:2013

A.6.1.3

A.6.1.4

A.9.1.1

A.9.1.2

A.9.2.1

A.9.2.2

A.9.2.3

A.9.2.5

A.9.1.4

A.10.1.1

A.11.2.4

A.12.2.1

A.12.4.3

A.12.6.1

A.13.1.1

A.13.1.2

A.13.1.2

A.16.1.2

A.16.1.3

A.16.1.4

A.16.1.5

A.18.2.3

Güncelleme 30/11/2016

Almanya’daki Deutsche Telekom’un 900.000 müşterisi mirai zararlısının yeni bir versiyonu tarafından etkilendi,

Zararlı Fiber ve DSL müşterilerinin internet bağlantılarının kesilmesine neden oldu.

Deutsche Telekom “cihaz yeniden başlatıldığında silindiğini” ifade etse de, modem online duruma geldiğinde zararlı tekrar bulaşmakta.

Mirai botnetin bu versiyonunda 7547 TCP portu hedeflenmiş. Bu port üzerinde, operatörler tarafından uzaktan destek için TR064 adlandırılan bir alt-protokolü çalışmakta ( https://kb.zyxel.com/KB/searchArticle!gwsViewDetail.action?articleOid=006157&lang=EN ).

Botnet, 6.0.0.0/8 IP adres aralığındaki ABD askeri sistemlerine saldırmakta.

Tahmin edildiği gibi mirai yoluna devam ediyor, bu ve benzeri saldırı tiplerinin artacağı kesin…

Referans:

Kaspersky incelemesi > https://securelist.com/blog/incidents/76791/new-wave-of-mirai-attacking-home-routers/

https://isc.sans.edu/diary/21759

https://isc.sans.edu/forums/diary/Port+7547+SOAP+Remote+Code+Execution+Attack+Against+DSL+Modems/21759/