29 Aralık 2016 tarihli US-CERT gönderisi,

—

ABD Anavatan Güvenliği Departmanı (DHS), Rusya kaynaklı “GRIZZLY STEPPE” olarak adlandırılan kötücül amaçlı siber faaliyetlerin gerçekleştirilmesini sağlayan operasyonun detaylarını bir Ortak Analiz Raporu (JAR) olarak yayınladı.

07 Ekim 2016 tarihinde ABD Anavatan Güvenliği Departmanı (DHS) ve ABD Ulusal İstihbarat Dairesi (DNI) ofisi, seçim güvenliğinin sağlanması için ortak bir bildiri yayınlamıştı. Bu kapsamda DHS Rusya kaynaklı kötü niyetli siber saldırı ile ilgili “Ortak Analiz Raporu (JAR) yayınlandı. (Yani DHS seçim güvenliği sağlamak ile görevli https://www.dhs.gov/news/2016/10/07/joint-statement-department-homeland-security-and-office-director-national )

Türkiye saati ile 23:22’de ulaşan rapor incelendiğinde;

—

Rapor başlığı;

YASAL UYARI: Bu rapor sadece bilgilendirme amacıyla “olduğu gibi” sunulmaktadır. ABD Anavatan Güvenlik Departmanı (DHS), içerdiği herhangi bir bilgi ile ilgili olarak herhangi bir garanti vermez…

—

JAR-16-20296, Rapor, Göstergeler (Tespitler) Saldırı kaynak IP adresleri (.csv file), ve STIX (.xml file) paketinden oluşmakta.

JAR-16-20296 paketi, Rus, Sivil ve Askeri İstihbarat Servisleri (RIS) tarafından kullanılan araçlar, altyapılar ile ilgili teknik ayrıntıları içermekte.

DHS Ağ yöneticilerinin JAR-16-20296 raporunu incelemelerini önermekte.

—-

JAR-16-20296 dokümanı Rus sivil ve Askeri İstihbarat Servisi (RIS) tarafından Amerikan Seçim sistemi ile ilişkili devlet kurumları, politik ve özel sektör ve ilişkili ağ ve son kullanıcı sistemlerinin nasıl etkilendiğinin belirlenmesi amacı ile hazırlanmış. Bu etkiyi oluşturan zararlı aktivite RIS tarafından “GRIZZLY STEPPE” olarak tanımlandığı ifade edilmektedir.

RIS tarafından gerçekleştirilen bu aktivitenin ABD hükümetini, Sivil toplum kuruluşlarını ve vatandaşlarını etkilediği ancak bununla kalmayıp Kritik altyapıları, düşünce kuruluşlarını, üniversiteleri, sivil organizasyonları ve şirketleri de etkilediği iddia edilmektedir.

RIS’in yabancı ülkeler üzerinden (Türkiye IP adresleri de var) zararlı veya yıkıcı siber saldırılar düzenlediği iddia edilmekte. Ancak bu yabancı ülkelerden gelen saldırılar asıl kaynağı gizlemek amacı ile kullanılan kişi ve sistemler olduğu (konak) ifade edilmekte (Zombi bilgisayarlar,vb…).

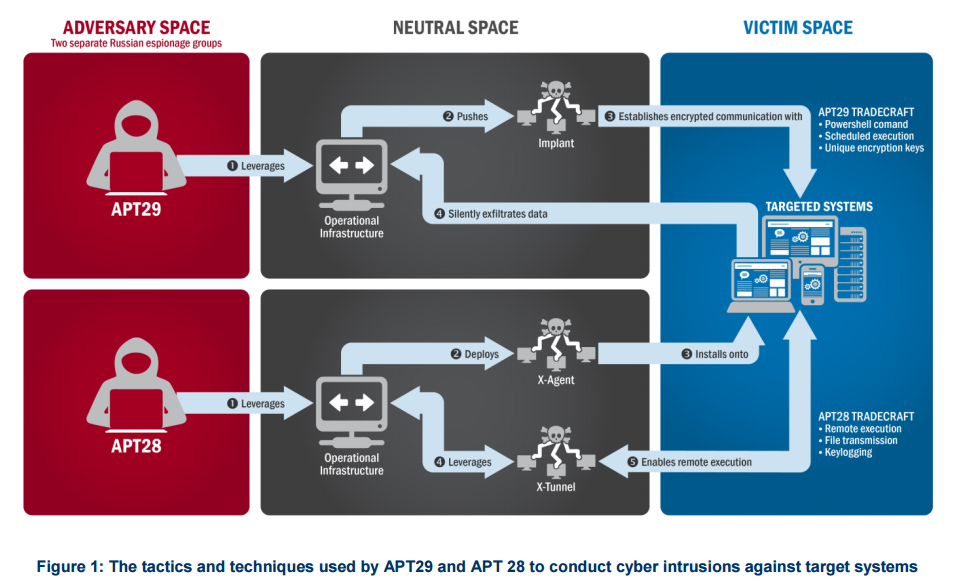

Raporda, ABD Hükümetinin, iki farklı saldırı vektörünün RIS tarafından ABD Siyasi sistemine yönelik olarak kullanıldığı iddia edilmektedir.

1. saldırı vektörü APT 29, 2015 yaz mevsiminden itibaren kullanılmaya başladığı,

2. saldırı vektörü APT 28, 2016 bahar mevsiminden itibaren kullanılmaya başlandığı iddia edilmiş.

(APT: Hedefe Yönelik Saldırı yapmayı sağlayan, özel geliştirilmiş, “Gelişmiş Kalıcı Tehdit”)

Her iki saldırı vektörünün de yukarıda belirtilen kurumları hedeflemekte.

APT 29, bir uzaktan erişim aracı(programı) (RAT) kullanılarak gerçekleştiriliyor. RAT web bağlantısının tıklanarak ilgili dosyanın çalıştırılması ile işlevsel hale gelmekte.

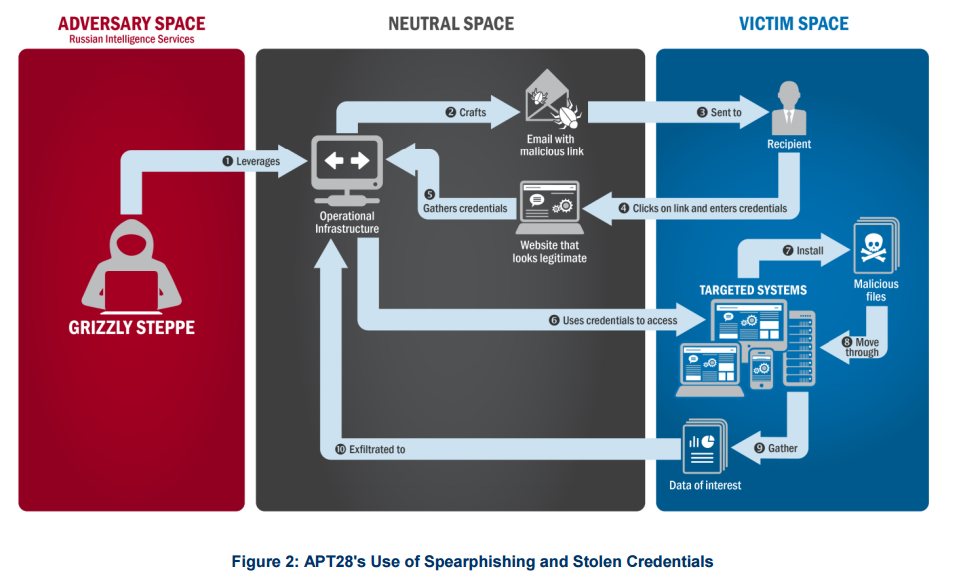

APT 28, hedeflenen kuruluş servislerinin taklitlerinin oluşturularak kullanıcı bilgilerinin alınması şeklinde bir yol izlemekte,

APT 28 vektörünün yayılımı,kısaltılmış URL’lerin e-posta yolu ile gönderilerek sağlanmış. Kısaltılmış URL güvenirliğin doğrulanması ve engellenmesinin önüne geçmek amacı ile tercih edilmiş.

APT 28 ve APT 29 vektörleri ile erişilen sistemlerden bilgi sızdırılabilir veya analiz amaçlı kullanılabilir duruma gelmekte. Sızılan bu sistemlerden diğer kritik sistemlere erişim yapılarak yayılabilmekte…

2015 yaz ayında, APT 29 ile ilişkili RAT’ı adresleyen bağlantı, ABD Hükümetinde farklı görevlerde çalışan 1000’e yakın alıcıya E-posta aracılığı ile gönderilmiş.

APT 29 bilindik ve güvenilir kabul edilen alan adları kullanmış.

APT 29, politik partinin sistemlerine sızdıktan sonra (RAT kastedilmekte), active directory hesaplarına erişim yapılarak, var olan hesabın haklarının yükseltilmesi, ve elde edilen bilgilerin şifreli olarak aracı sisteme aktarılmasını sağlamış.

2016 bahar mevsiminde APT 28 yayılımı başlamış. Bu sefer ilgili personele webmail parolasını değiştirilmesi için bir bağlantı gönderilmiş. Bağlantıyı gönderen yine erişim yapılmış konak sistemler. E-mail ile gönderilen bağlantı tıklanıldığında orjinal siteye benzeyen siteye yönlendirilmiş. Erişim bilgilerini girildiğinde, bu bilgiler yine konak sisteme iletilmiş.

Ayrıca RIS’in seçimler sonrasında da faaliyetlerine devam ettiği (Kasım 2016) iddia edilmiş.

RIS’in gerçekleştirdiği iddia edilen diğer operasyonlar (vektörler);

APT28

APT29

Agent.btz

BlackEnergy V3

BlackEnergy2 APT

CakeDuke

Carberp

CHOPSTICK

CloudDuke

CORESHELL

CosmicDuke

COZYBEAR

COZYCAR

COZYDUKE

CrouchingYeti

DIONIS

Dragonfly ( http://www.nazimkaradag.com/2014/07/03/rus-hackerlari-drogonfly-energetic-bear-enerji-firmalari-hedefliyor/ )

Energetic Bear ( ( http://www.nazimkaradag.com/2014/07/03/rus-hackerlari-drogonfly-energetic-bear-enerji-firmalari-hedefliyor/ )

EVILTOSS

Fancy Bear

GeminiDuke

GREY CLOUD

HammerDuke

HAMMERTOSS

Havex ( http://www.nazimkaradag.com/2014/07/20/yeni-havex-zararli-yazilimi/ )

MiniDionis

MiniDuke

OLDBAIT

OnionDuke

Operation Pawn Storm

PinchDuke

Powershell backdoor

Quedagh

Sandworm

SEADADDY

Seaduke

SEDKIT

SEDNIT

Skipper

Sofacy

SOURFACE

SYNful Knock

Tiny Baron

Tsar Team

twain_64.dll (64-bit X-Agent implant)

VmUpgradeHelper.exe (X-Tunnel implant)

Waterbug

X-Agent

—

Yapılması önerilenler;

DHS ağ yöneticilerinin IP adreslerini (.csv files), dosya hash’lerini ve Yara imzalarını (doküman içerisinden elde edilen kod ile) izlemeleri önerilmiş. Ancak izinli HTTP, HTTPS, FTP servisleri üzerinden de zararlı trafik oluşturulabileceği, XSS ve SQLi kullanılarak ilgili sistemlerin aracı sistemler haline getirilebileceği de ifade edilmiş.

Bunun için web sitelerini oluşturan dosyaların hash’lerini kontrol etmeleri (değiştirilme ihtimaline karşı) kontrol önerilmiş. Bunun için Yara hash RIS etkilediği sistemlerin taranabileceği ifade edilmiş.

Kullanılan alt saldırı metodları;

* Injection > SQL Injection , vb. yöntemler ( https://www.us-cert.gov/sites/default/files/publications/sql200901.pdf )

* XSS > https://www.us-cert.gov/ncas/alerts/TA15-314A

* Web server zayıflıkları > https://www.us-cert.gov/sites/default/files/publications/TIP-12-298-01-Website-Security.pdf

Riskin azaltılması için öneriler;

1) Yedekleyin; Tüm kritik sistemlerin yedeğini alın, Yedeklerinizi offline olsun ve yedekten geri dönüp dönemediğinizi kontrol edin.

2) Risk analizi yapın,

3) Personelinizi eğitin,

4) Zayıflıklarınızı tarayın ve yamayın,

5) İzinli uygulamalar listesi yapın ve bu uygulamalar dışındaki uygulamaları kullanmayın,

6) Olay Müdahale Prosedürleri oluşturun,

7) İş Sürekliliği planlayın.

8) Pentest yaptırın.

En önemli 7 risk azaltma stratejisi; (Siber Saldırıların %85’ini engeleyebilir şekliden ifade edilmiş) (Standart prosedürler…)

1) İşletim Sistemini ve uygulamaları güncelleyin,

2) Kullandığınız uygulamaların güvenilirliğini doğrulayarak bir liste (whitelist) oluşturun ve bu listenin dışındaki uygulamaları kullanmayın,

3) Yönetici hesapların kullanımını kısıtlayın,

4) Ağları güvenlik seviyesine uygun bir şekilde ayırın,

5) Veri girişlerini doğrulayın (Web,vb. uygulamalar üzerinden gelen veriler SQLi,XSS bezeri saldırıların engellenmesi için…).

6) Dosyaların antivirüs tarafından tarama seviyelerini yükseltin (aggresive)

7) Firewall’ınızı sıkılaştırın. Hangi servisler, hangi IP adresleri izinli…

…

Raporda daha detaylı en önlem ve kontrollerde bulunmakta.

Türkiye’de belirlendiği iddia edilen (Konak) IP adresleri;

31.210.111.154

31.210.118.89

95.0.26.199

—

Sonuç (Yorum): Bu rapor bir bütün olarak incelendiğinde olayı gerçekleştirenin RIS olduğunu kanıtlamamakta.

Ancak DHS’nin elinde daha fazla delil (Konak ile saldırgan, saldırgan ile RIS bağlantısı…) var olabilir?

Ayrıca seçimlerin nasıl etkilendiği de bu raporda mevcut değil. Bu raporun konusu değil! Bu raporun asıl amacı ise önlem alınması…

Saldırı vektörü çok bilindik, yaygın. (Bir Stuxnet değil)

Yukarıda belirtilen saldırı vektörlerinin büyük bir çoğunluğu seçim sistemi ile ilgili değil. Raporda belirtilmesinin nedeni bu vektörlerin genel olarak kullanılabileceği.

Kaynak: https://www.us-cert.gov/security-publications/GRIZZLY-STEPPE-Russian-Malicious-Cyber-Activity