S ymantec firmasının yaptığı araştırma (ve uyarıya) göre Dragonfly özellikle enerji üretimi,dağıtımı sağlayan firmaları hedefleyen profesyonel bir Rus Hacker grubu…

ymantec firmasının yaptığı araştırma (ve uyarıya) göre Dragonfly özellikle enerji üretimi,dağıtımı sağlayan firmaları hedefleyen profesyonel bir Rus Hacker grubu…

Dragonfly veri çalınması (espiyonaj…) ve sabotaj yapabilecek kapasiteye eriştiğini belirten araştırmacılar, grubun özellikle hedefinin “elektrik dağıtım işletmecileri, elektrik üreten firmalar, petrol boru hattı operatörleri ve enerji firmalarına donanım üreten firmalar” olduğu belirtiliyor.

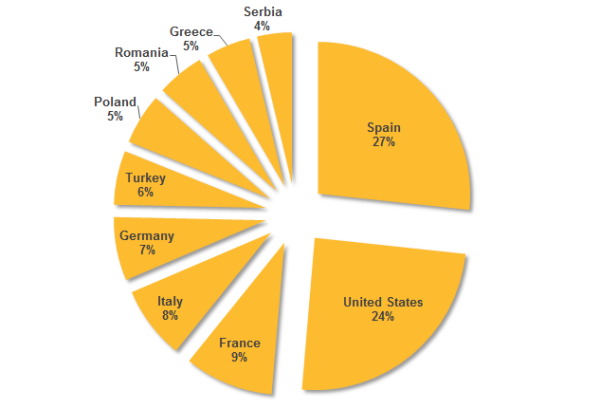

Hedef alınan ülkeler Amerika Birleşik Devletleri, İspanya, Fransa, İtalya, Almanya, Türkiye ve Polonya.

Saldırıya uğrayan sistemler incelendiğinde, kullanılan zararlı yazılımların çok sayıda saldırı vektörünü içermekte olduğu görülmüş. Ancak endüstriyel kontrol sistem üretici yazılımları üzerinden sisteme uzaktan erişimi sağlayacak bir trojan yüklediği gözlenmiş.

“Aslında sorun enfekte edilmiş ICS ekipman yazılımlarının güncellenmesi sonucunda gerçekleştiği göz önünde bulundurulmalı!”

Sisteme giriş yapan saldırgan, ICS bilgisayarları üzerinden ağ’da veri çalma aşamasına geçiyor…

Dragonfly’ın bir başka yayılma yöntemi ise spam e-postalar. Grup genel olarak Backdoor.Oldrea ve Trojan.Karagany adlı malware araçlarını kullanmakta.

Symantec saldırıya maruz kalmış firmalara, otoritelere ve CERT’lere (Siber Olaylara Müdahale ekiplerine) bildirdiğini de makalesine eklemiş.

“Drogonfly’ın kurbanları arasındaki pay ülkemizde %6″

Özellikle PLC tipi cihaz yazılımlarının güncellenerek Trojanize yazılımların yüklenmesi ve VPN kullanılarak sistemlere erişildiğine de dikkate etmek gerekli!… (Saldırı tespit, SIEM sistemlerini gözden geçirmekte fayda var.)

TESPİT EDİLEBİLEN DRAGONFLY AKTİVİTELERİ

Dragonfly 2011 yılından beri aktif. Enerji firmaları üzerine aktiviteleri ise 2013 yılından itibaren başlamakta.

2013 yılının şubat ortalarında firma taraması,

2013 haziran – temmuz PLC yazılına trojan eklenmesi,

2013 Mayıs – Nisan 2014 çeşitli enerji ile ilişkili firmaların web sitelerini hackleyerek kullanıcıların yönlendirilmesi,

2014, 20 Ocak – 30 Ocak değiştirilmiş (Trojanize edilmiş…) ICS – PLC yazılımı 250 kere indirilmiş.

2014 Nisan 16 – 30 Nisan firmalara truva atı yerleştirilmiş yazılımlar (RAT – Remote Access Tool) üzerinden sızılması…

Drogonfly’ın en aktif oldukları gün Pazartesi ve Cuma. UTC’ye göre 9am – 6pm en yoğun çalıştıkları zaman aralığı ve UTC +4 Time Zone’unde çalıştıkları düşünülüyor…

Ana Vektör: Hazırlanan exploit’in Endüstriyel Kontrol Sistemleri için PLC üretimi yapan firmanın Hacklenmesi ve ardından güncelleştirmeleri alan firmalara erişimin sağlanması…

Özellikle Enerji Firmaları olmak üzere, kritik sistemlerinizi inceleyebileceğiniz araç ve yöntemler;

Backdoor.Oldrea

http://www.symantec.com/connect/blogs/dragonfly-western-energy-companies-under-sabotage-threat

Trojan.Karagany

http://www.symantec.com/security_response/writeup.jsp?docid=2010-121515-0725-99

Trojan.Karagany!gen1

http://www.symantec.com/security_response/writeup.jsp?docid=2014-061601-3811-99

Saldırı Tespit İmzaları;

http://www.symantec.com/security_response/attacksignatures/detail.jsp?asid=27413

http://www.symantec.com/security_response/attacksignatures/detail.jsp?asid=27421

Guide.pdf

—-

http://thehackernews.com/2014/07/dragonfly-russian-hackers-scada-havex.html

http://www.symantec.com/connect/blogs/dragonfly-western-energy-companies-under-sabotage-threat

MEVZUAT REFERANS:

http://www.sibersan.com/enerji-sektorunde-bilisim-guvenliginin-saglanmasina-dair-yonetmelik/

STANDART REFERANS: ISO 27001:2013

A.9.4.1

A.10.1.1

A.12.1.2

A.12.1.4

A.12.2.1

A.12.4.1

A.12.5.1

A.12.6.1

A.13.1.3

A.14.1.3

A.14.2.3

A.14.2.7

A.14.2.8

A.14.2.9

A.15.1.1

A.15.2.1

—-

http://www.nazimkaradag.com/?p=232