Shellshock başlığı altındaki toplam açıklık sayısı 6’ya ulaştı, bunlar;

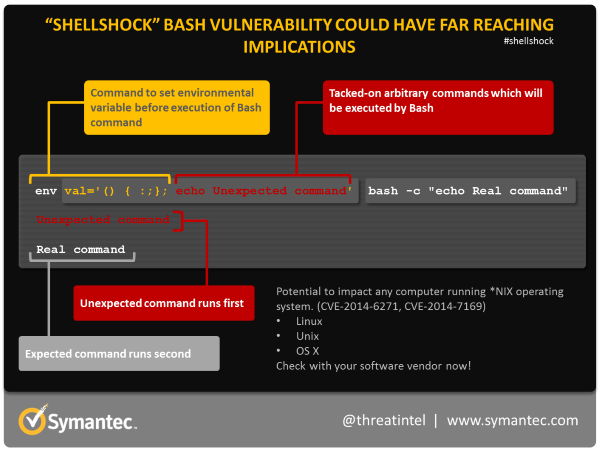

CVE-2014-6271,

Orjinal ilk bulunan shellshock açığı, 14 Eylül 2014 tarihinde Stephane Schazelas tarafından bulundu,

24/25 Eylül 2014 tarihinde duyurularak yamandı,

Test String;

env x=' () { :;}; echo aciklik_var' bash -c "test"

CVE-2014-7169,

İlk açıklıktan sonraki yamayı bypass eden ikinci açıklık,

25 Eylül 2014 tarihinde Tavis Ormandy tarafından bulundu ve 26 Eylül 2014 tarihinde yamandı,

Test String;

env X=' () { (a)=>\' bash -c "echo ls";

CVE-2014-7186

Florian Weimer tarafından 25 Eylül 2014 tarihinde keşfedildi,

Test String;

bash -c 'true <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF <<EOF'

CVE-2014-7187

Florian Weimer tarafından 25 Eylül 2014 tarihinde keşfedildi,

Test String;

(for x in {1..200} ; do echo "for x$x in ; do :"; done; for x in {1..200} ; do echo done ; done) > test-script.sh $ bash test-script.sh

CVE-2014-6277

CVE-2014-6278

Michal Zalewsi tarafından keşfedildi.

Açık tampon taşmasına neden olmakta.

foo='() { echo not patched; }' bash -c foo

Bunlardan CVE-2014-6271 ve CVE-2014-7169 majör (ve orjinal) açıklıklar, diğerleri syntax yapısının değiştirilmesi ile ortaya çıkmakta.

Bu açıklık, özellikle “CGI” üzerinden çalışan web servislerini hedefleyen IRC bot’larının faydalanacağı düşünülmekte.

Bash ile ilgili güncellemeleri takip etmenizde fayda var…

Kaynak: SANS

STANDART REFERANS: ISO 27001:2013

A.9.1.1

A.12.2.1

A.12.4.1

A.12.4.3

A.14.2.1

A.14.2.2

A.14.2.4

A.14.2.5

A.14.2.8