İlk kez 2016 yılında keşfedilen Trickbot zararlı yazılımı IoT cihazlarını kullanarak daha da genişletmeye başladı. Bu cihazlara son örneklerden birisi ülkemizde de yaygın olarak kullanılan Mikrotik cihazları.

Zararlının etkin hale gelmesi için Mikrotik cihaz arayüzünü gören bir cihaza bulaşmış Trickbot yeterli oluyor…

Trickbot, Mikrotik cihaz üzerinde aşağıdaki metotları deneyerek sistemde erişim elde ediyor;

- Varsayılan Mikrotik parolası,

- Deneme yanılma saldırısı ile (Kolay parolalar için geçerli)

- RouterOS 6.42 sürümünü kullanan Mikrotik cihazlardaki CVE-2018-14847 zafiyeti

Sisteme yetkisiz erişimi elde eden zararlı, aşağıdaki firewall kuralını uyguluyor;

/ip firewall nat add chain=dstnat proto=tcp dst-port=449 to-port=80 action=dst-nat to-addresses=<infected device> dst-address=<real C2 address>

Bu şekilde kendi komuta kontrol sistemine dahil ediyor (C2).

Mikrotik cihaz kullanıyorsanız;

- Sisteme zor bir parola tanımlayınız,

- Güncel RouterOS sürümüne geçiniz.

- WAN yönüne Mikrotik cihazının yönetsel portlarını doğrudan açmayınız.

- Varsayılan yönetim portlarını değiştiriniz.

Sisteminizi test etmek için, terminalde;

/ip firewall nat print

Komutuna karşı;

chain=dstnat action=dst-nat to-addresses=<public IP address>

to-ports=80 protocol=tcp dst-address=<your MikroTik IP> dst-port=449

chain=srcnat action=masquerade src-address=<your MikroTik I

benzer bir yönlendirme görmeniz durumunda sisteminiz etkileniştir.

Bu kuralı silmek için;

/ip firewall nat remove numbers=<rule number to remove>

Komutunu kullanabilirsiniz.

Ayrıca, Microsoft Defender IoT Araştırma ekibinin yazdığı RouterOS tarama aracını kullanabilirsiniz;

https://github.com/microsoft/routeros-scanner

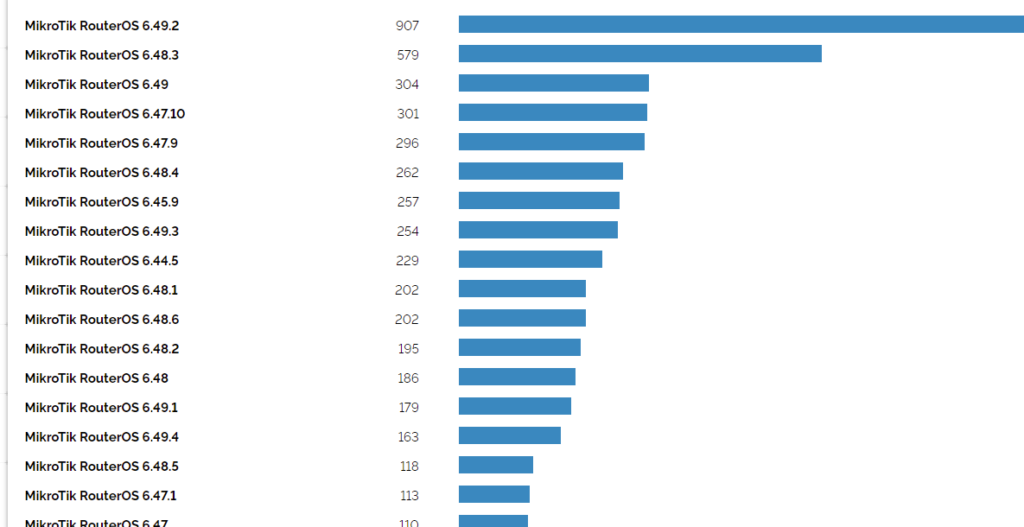

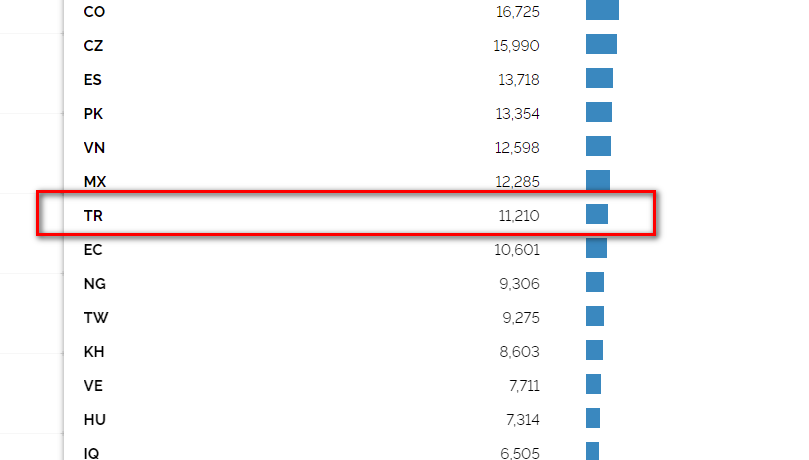

Ülkemizde internete açık ve index’lenmiş cihaz sürümlerini incelediğimizde çok az sayıda cihazın CVE-2018-14847 zafiyetini içeren RouterOS sürümünde olduğu görülüyor. (Ancak bu veri yüzeysel ve WAN’a açık olmayan sistemleri kapsamamaktadır).